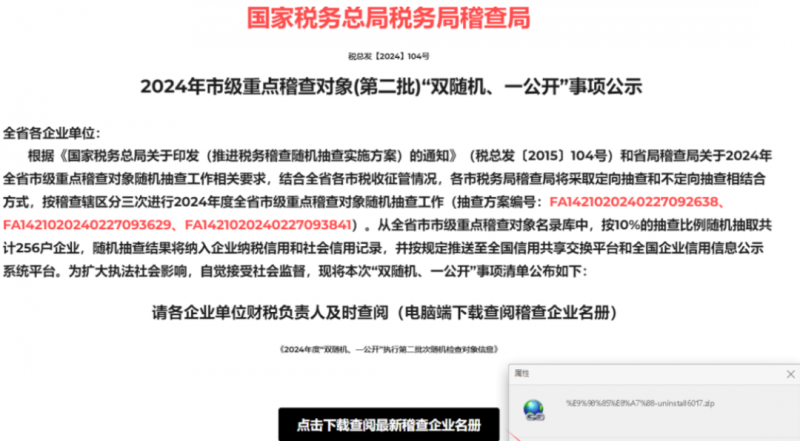

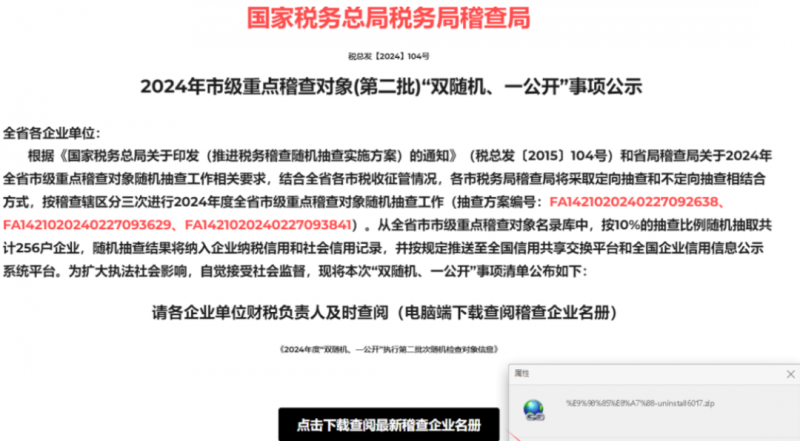

近年来,在中国,亚洲和太平洋地区,称为“ Trojanos de Silver Fox”(也称为“ Walking Snakes”)的恶意计划悄然愤怒。攻击的目标已成为商业安全防御系统的“无形炸弹”,这些系统被准确地涉及政府机构,财务,医疗保健和制造业(会计,高管等)的高价值人员,并设计了伪装和复杂的技术链的方法。这是一种高度隐藏和复杂的恶意软件,在财务和财政/政府问题领域中伪装成狡猾的狐狸,通常被伪装成诸如“调查发票”,“财政审计”和“财政井 - 将补贴”等文档的伪装。它的沟通渠道更广泛,包括微信组,电子邮件de网络钓鱼和多个社交网络。它还使用搜索引擎,SEO贩运和其他手段的分类来带来用户s要下载,这使用户避免监视。 “爬行银狐”继续发展并渗透到道路上。自2019年首次展览以来,Silver Fox一直持续出现,继续增强他在不杀人的情况下战斗能力的多个版本。最新的变体对攻击方法更加满意和复杂。竭尽全力,伪装和吸引用户,然后单击将其下载到其PC上,并巧妙地避免采取高级技术措施,例如多个阶段的记忆负荷,绑架白人和黑人绑架以及在驾驶水平上的冲突。很长一段时间以来,您可以直接操纵受害者机器并派遣小组传播特洛伊木马,犯有QR码欺诈,威胁公司的中心资产和个人隐私安全,并将其称为“无形的炸弹”公司安全。目前,Silver Fox的入侵方法又一次地出现。最新版本通过四个主要媒体跨越传统的防御。首先,通过对机构的官方通知和当前问题的关键点锻造鱼。 Silver Fox帮派构建官方文件,例如“税务局”和“财政部”的政策节点。例如,财政审核的高峰期始终通过电子邮件或短信发送网络钓鱼链接。该页面是高度模拟的,受害者在单击后会自动下载特洛伊木马程序。伪造税务局的第二个通知是,社交平台可以唱出一个广泛的网络,并且文档捕捞将在几秒钟内变成“明确的病毒输送”。通过社交渠道发送网络钓鱼文件和QR码,将虚假链接直接传播到微信组,QQ组和其他组,迅速扩大了感染的范围。在2025年上半年,许多公司雇员受到了影响,Silverfox帮派通过工作Gro传播欺诈信息UPS并随后偷走了员工的财产。第三个是高质量办公软件的下载页面,以准确捕获工作场所的需求。 Silver Fox Gang还完全了解了办公室的国内习惯,并复制了其官方网站,以创建多个软件下载和伪造页面,包括当前问题,本地DeepSeek Developments和其他受欢迎的办公软件。未仔细识别它们的用户可以下载特洛伊木马。 DepSeek coatief监视时事,并在本地实施各种伪造的办公软件。第四个是隐形云存储平台,这使得跟踪来源变得更加困难。为了避免安全监控,银胡子伪装的恶意程序,例如“行业报告”,“设计材料”,“学习资源”和其他文件,并在已知网络光盘或云服务提供商的对象存储服务(OSS,OBJE)中托管它们。 CT存储服务)。借助云平台上的动态IP分配和分散资源链接,安全设备很难通过传统的IP禁令或域名拦截方法跟踪源。 Silver Fox Tencent IOA EDR的第一个场景安装在网络光盘上。最近,梅一直在黑暗中将IOA团队放在腾讯中,帮助游戏开发人员取得成功并阻止了银狐的攻击。内部公司的代表通过Internet下载了软件安装程序包。当用户单击安装时,Tencent IOA EDU内核探针立即捕获了异常行为。 Unsigned Lets-3.12.3.EXE在此激活了MSI可疑安装程序包,EDR警报已激活。显然,EDR接口显示详细的攻击详细信息,例如Process命令行,文件名,文件路由和其他信息。具体而言,Silver Foxtrojan在早期被iOS及时发现s。首先,安装软件包的签名到期。 EDR文件信誉系统收集了安装软件包没有有效的公司。同时,发动机图引擎的历史可以追溯到源自边缘浏览器的文件的无限大丝球,这形成了“ martify file Liberation Liberation行为”的初始攻击链的证据。其次,链条中发现了恶意操作。可疑的安装软件包在执行时间内激活链中的恶意动作:msiexec.exe应用程序调用cmd.exe启动hotdog.exe。该程序是Nidhogg,这是由银狐转换的黑客工具。该工具试图通过“过程保护”避免传统检测防病毒软件。 iOS将帮助您及时发现它,并迅速与他打交道。包装签名安装的恶意操作的第二幕是到期链:核心水平探测器捕获异常行为链。在山姆e时间,特洛伊狐狸植入c:\ program(x86)\ windows下的tprotect.dll控制器,并准备为下一个非法范围做准备,以及Autocreé的启动服务器“ cleververoar”螺丝。出乎意料的是,IOA考虑了一系列动作,并立即激活了EDR警报。其次,EDR继续显示其力量,异常行为是连续相关的,并且出现了充满铁的可追溯性证据的逐渐相关的证据。 MSIEXEC异常→CMD→HotDog已完全注册,命令行的参数表明正在执行攻击指令,例如“ ADD 6772”。同时,在银色狐狸特洛伊注册表中写的隐藏的计划任务是在EDR实时发现的,并实时拦截了。银狐特洛伊木马注册表主题的描述被伪装成“微软”,但道路和时间痕迹仍然揭示了恶意属性,证实了更多袭击的证据。链过程O完整链接的FCALL提供了持久性的证据。范围成功后,PC将由黑客远程控制。在关键时刻,通过Tencentnt威胁智能数据库准确确定EDR,验证外部连接是银色FOX C2控制端,并及时为控制台生成相应的警报信息。 EDR防御矩阵启动:终端行为块:IOA成功拦截了MSI文件的发布,结束了恶意HotDog.exe进程,并将其隔离在沙盒中。同时,从完整的初始攻击链中形成了证据,以识别tprotect.dll驱动的公司时间与系统环境之间的冲突,并使用图IOA引擎返回文件源。持续更新:在安全分析和研究干预后,立即发布了终端响应的任务,消除了注册树路由上隐藏任务的元素并修改操纵计划任务的配置。此外,逮捕了Cleversoar服务,删除了控制器档案,从而有效阻止了Nucleus级别的住宅。披露行为障碍:EDR基于威胁情报,实时阻止了C2域名的分辨率,并且专业人员怀疑SES已连接到网络,从而生成了对网络访问的详细记录,并在IP恶意通信中尝试了记录尝试。通过以前的自动化方法,IOA创建了一套完整的智能防御系统,通过这种真正的战斗攻击和防御练习成功抵抗了银色狐狸木马的高强度攻击,完全证明了保险保护的创新概念“主动防御 +智能反应”。完整链接的可见性:完全记录网络钓鱼文件的完整过程事件到通信C2,介绍了攻击链Intuiti中的所有链接通过可追溯性图,提供了安全审查的可靠证据。多级冲突能力:核心水平 +行为分析 +威胁智能形成了3D防御系统,可有效处理高级攻击方法,例如“导体级别的多个阶段内存负载 +冲突”。自动响应效率:腾讯IOA EDR通过实现偏见的策略,实现了“检测 +分钟的第二次衰落”,从而大大降低了安全设备的紧急响应压力。网络安全的本质是一种进攻性和防御冲突。这是一场巨大的战争,需要在不停止的情况下对行业中所有参与的所有参与的响应。为了响应在坡道上延伸的银狐狸的数量增加,腾讯IOA团队和科恩学院以一种特殊的方式提醒我们:请谨慎使用网络钓鱼攻击:不要打开与未知来源的链接。处理机密信息时要小心:如果它包括输入个人机密信息(例如银行卡号,手机验证代码等)或转移您自己,请仔细验证信息的来源和目的,以保证安全且法律操作。安全软件的及时实施:我们建议实施业务终端安全软件,启用网络钓鱼保护和实时监控功能,更新系统和安全软件版本及时,并拥有最新的保护功能。同时,Tencent IOA提供了两组从Silver Fox Trojan到不同尺寸的用户的保护解决方案。对于少于500点的中小型业务用户,Tencent IOA的基本版本可免费开放,提供完整的安全特性,例如病毒检测,虚构保护,终端加固等。我想要求中型公司。对于超过500点的中和大型公司S,Tencent IOA也可以提供免费考试。除了基本的安全保护外,它还提供EDR检测和响应其他设备的模块,并提供了腾讯安全专家的在线分析和判断,因此您不能隐藏任何类型的高级安全威胁。将QR码扫描到下面的海报中,以快速激活其基本版本的Iostuita!

近年来,在中国,亚洲和太平洋地区,称为“ Trojanos de Silver Fox”(也称为“ Walking Snakes”)的恶意计划悄然愤怒。攻击的目标已成为商业安全防御系统的“无形炸弹”,这些系统被准确地涉及政府机构,财务,医疗保健和制造业(会计,高管等)的高价值人员,并设计了伪装和复杂的技术链的方法。这是一种高度隐藏和复杂的恶意软件,在财务和财政/政府问题领域中伪装成狡猾的狐狸,通常被伪装成诸如“调查发票”,“财政审计”和“财政井 - 将补贴”等文档的伪装。它的沟通渠道更广泛,包括微信组,电子邮件de网络钓鱼和多个社交网络。它还使用搜索引擎,SEO贩运和其他手段的分类来带来用户s要下载,这使用户避免监视。 “爬行银狐”继续发展并渗透到道路上。自2019年首次展览以来,Silver Fox一直持续出现,继续增强他在不杀人的情况下战斗能力的多个版本。最新的变体对攻击方法更加满意和复杂。竭尽全力,伪装和吸引用户,然后单击将其下载到其PC上,并巧妙地避免采取高级技术措施,例如多个阶段的记忆负荷,绑架白人和黑人绑架以及在驾驶水平上的冲突。很长一段时间以来,您可以直接操纵受害者机器并派遣小组传播特洛伊木马,犯有QR码欺诈,威胁公司的中心资产和个人隐私安全,并将其称为“无形的炸弹”公司安全。目前,Silver Fox的入侵方法又一次地出现。最新版本通过四个主要媒体跨越传统的防御。首先,通过对机构的官方通知和当前问题的关键点锻造鱼。 Silver Fox帮派构建官方文件,例如“税务局”和“财政部”的政策节点。例如,财政审核的高峰期始终通过电子邮件或短信发送网络钓鱼链接。该页面是高度模拟的,受害者在单击后会自动下载特洛伊木马程序。伪造税务局的第二个通知是,社交平台可以唱出一个广泛的网络,并且文档捕捞将在几秒钟内变成“明确的病毒输送”。通过社交渠道发送网络钓鱼文件和QR码,将虚假链接直接传播到微信组,QQ组和其他组,迅速扩大了感染的范围。在2025年上半年,许多公司雇员受到了影响,Silverfox帮派通过工作Gro传播欺诈信息UPS并随后偷走了员工的财产。第三个是高质量办公软件的下载页面,以准确捕获工作场所的需求。 Silver Fox Gang还完全了解了办公室的国内习惯,并复制了其官方网站,以创建多个软件下载和伪造页面,包括当前问题,本地DeepSeek Developments和其他受欢迎的办公软件。未仔细识别它们的用户可以下载特洛伊木马。 DepSeek coatief监视时事,并在本地实施各种伪造的办公软件。第四个是隐形云存储平台,这使得跟踪来源变得更加困难。为了避免安全监控,银胡子伪装的恶意程序,例如“行业报告”,“设计材料”,“学习资源”和其他文件,并在已知网络光盘或云服务提供商的对象存储服务(OSS,OBJE)中托管它们。 CT存储服务)。借助云平台上的动态IP分配和分散资源链接,安全设备很难通过传统的IP禁令或域名拦截方法跟踪源。 Silver Fox Tencent IOA EDR的第一个场景安装在网络光盘上。最近,梅一直在黑暗中将IOA团队放在腾讯中,帮助游戏开发人员取得成功并阻止了银狐的攻击。内部公司的代表通过Internet下载了软件安装程序包。当用户单击安装时,Tencent IOA EDU内核探针立即捕获了异常行为。 Unsigned Lets-3.12.3.EXE在此激活了MSI可疑安装程序包,EDR警报已激活。显然,EDR接口显示详细的攻击详细信息,例如Process命令行,文件名,文件路由和其他信息。具体而言,Silver Foxtrojan在早期被iOS及时发现s。首先,安装软件包的签名到期。 EDR文件信誉系统收集了安装软件包没有有效的公司。同时,发动机图引擎的历史可以追溯到源自边缘浏览器的文件的无限大丝球,这形成了“ martify file Liberation Liberation行为”的初始攻击链的证据。其次,链条中发现了恶意操作。可疑的安装软件包在执行时间内激活链中的恶意动作:msiexec.exe应用程序调用cmd.exe启动hotdog.exe。该程序是Nidhogg,这是由银狐转换的黑客工具。该工具试图通过“过程保护”避免传统检测防病毒软件。 iOS将帮助您及时发现它,并迅速与他打交道。包装签名安装的恶意操作的第二幕是到期链:核心水平探测器捕获异常行为链。在山姆e时间,特洛伊狐狸植入c:\ program(x86)\ windows下的tprotect.dll控制器,并准备为下一个非法范围做准备,以及Autocreé的启动服务器“ cleververoar”螺丝。出乎意料的是,IOA考虑了一系列动作,并立即激活了EDR警报。其次,EDR继续显示其力量,异常行为是连续相关的,并且出现了充满铁的可追溯性证据的逐渐相关的证据。 MSIEXEC异常→CMD→HotDog已完全注册,命令行的参数表明正在执行攻击指令,例如“ ADD 6772”。同时,在银色狐狸特洛伊注册表中写的隐藏的计划任务是在EDR实时发现的,并实时拦截了。银狐特洛伊木马注册表主题的描述被伪装成“微软”,但道路和时间痕迹仍然揭示了恶意属性,证实了更多袭击的证据。链过程O完整链接的FCALL提供了持久性的证据。范围成功后,PC将由黑客远程控制。在关键时刻,通过Tencentnt威胁智能数据库准确确定EDR,验证外部连接是银色FOX C2控制端,并及时为控制台生成相应的警报信息。 EDR防御矩阵启动:终端行为块:IOA成功拦截了MSI文件的发布,结束了恶意HotDog.exe进程,并将其隔离在沙盒中。同时,从完整的初始攻击链中形成了证据,以识别tprotect.dll驱动的公司时间与系统环境之间的冲突,并使用图IOA引擎返回文件源。持续更新:在安全分析和研究干预后,立即发布了终端响应的任务,消除了注册树路由上隐藏任务的元素并修改操纵计划任务的配置。此外,逮捕了Cleversoar服务,删除了控制器档案,从而有效阻止了Nucleus级别的住宅。披露行为障碍:EDR基于威胁情报,实时阻止了C2域名的分辨率,并且专业人员怀疑SES已连接到网络,从而生成了对网络访问的详细记录,并在IP恶意通信中尝试了记录尝试。通过以前的自动化方法,IOA创建了一套完整的智能防御系统,通过这种真正的战斗攻击和防御练习成功抵抗了银色狐狸木马的高强度攻击,完全证明了保险保护的创新概念“主动防御 +智能反应”。完整链接的可见性:完全记录网络钓鱼文件的完整过程事件到通信C2,介绍了攻击链Intuiti中的所有链接通过可追溯性图,提供了安全审查的可靠证据。多级冲突能力:核心水平 +行为分析 +威胁智能形成了3D防御系统,可有效处理高级攻击方法,例如“导体级别的多个阶段内存负载 +冲突”。自动响应效率:腾讯IOA EDR通过实现偏见的策略,实现了“检测 +分钟的第二次衰落”,从而大大降低了安全设备的紧急响应压力。网络安全的本质是一种进攻性和防御冲突。这是一场巨大的战争,需要在不停止的情况下对行业中所有参与的所有参与的响应。为了响应在坡道上延伸的银狐狸的数量增加,腾讯IOA团队和科恩学院以一种特殊的方式提醒我们:请谨慎使用网络钓鱼攻击:不要打开与未知来源的链接。处理机密信息时要小心:如果它包括输入个人机密信息(例如银行卡号,手机验证代码等)或转移您自己,请仔细验证信息的来源和目的,以保证安全且法律操作。安全软件的及时实施:我们建议实施业务终端安全软件,启用网络钓鱼保护和实时监控功能,更新系统和安全软件版本及时,并拥有最新的保护功能。同时,Tencent IOA提供了两组从Silver Fox Trojan到不同尺寸的用户的保护解决方案。对于少于500点的中小型业务用户,Tencent IOA的基本版本可免费开放,提供完整的安全特性,例如病毒检测,虚构保护,终端加固等。我想要求中型公司。对于超过500点的中和大型公司S,Tencent IOA也可以提供免费考试。除了基本的安全保护外,它还提供EDR检测和响应其他设备的模块,并提供了腾讯安全专家的在线分析和判断,因此您不能隐藏任何类型的高级安全威胁。将QR码扫描到下面的海报中,以快速激活其基本版本的Iostuita!

近年来,在中国,亚洲和太平洋地区,称为“ Trojanos de Silver Fox”(也称为“ Walking Snakes”)的恶意计划悄然愤怒。攻击的目标已成为商业安全防御系统的“无形炸弹”,这些系统被准确地涉及政府机构,财务,医疗保健和制造业(会计,高管等)的高价值人员,并设计了伪装和复杂的技术链的方法。这是一种高度隐藏和复杂的恶意软件,在财务和财政/政府问题领域中伪装成狡猾的狐狸,通常被伪装成诸如“调查发票”,“财政审计”和“财政井 - 将补贴”等文档的伪装。它的沟通渠道更广泛,包括微信组,电子邮件de网络钓鱼和多个社交网络。它还使用搜索引擎,SEO贩运和其他手段的分类来带来用户s要下载,这使用户避免监视。 “爬行银狐”继续发展并渗透到道路上。自2019年首次展览以来,Silver Fox一直持续出现,继续增强他在不杀人的情况下战斗能力的多个版本。最新的变体对攻击方法更加满意和复杂。竭尽全力,伪装和吸引用户,然后单击将其下载到其PC上,并巧妙地避免采取高级技术措施,例如多个阶段的记忆负荷,绑架白人和黑人绑架以及在驾驶水平上的冲突。很长一段时间以来,您可以直接操纵受害者机器并派遣小组传播特洛伊木马,犯有QR码欺诈,威胁公司的中心资产和个人隐私安全,并将其称为“无形的炸弹”公司安全。目前,Silver Fox的入侵方法又一次地出现。最新版本通过四个主要媒体跨越传统的防御。首先,通过对机构的官方通知和当前问题的关键点锻造鱼。 Silver Fox帮派构建官方文件,例如“税务局”和“财政部”的政策节点。例如,财政审核的高峰期始终通过电子邮件或短信发送网络钓鱼链接。该页面是高度模拟的,受害者在单击后会自动下载特洛伊木马程序。伪造税务局的第二个通知是,社交平台可以唱出一个广泛的网络,并且文档捕捞将在几秒钟内变成“明确的病毒输送”。通过社交渠道发送网络钓鱼文件和QR码,将虚假链接直接传播到微信组,QQ组和其他组,迅速扩大了感染的范围。在2025年上半年,许多公司雇员受到了影响,Silverfox帮派通过工作Gro传播欺诈信息UPS并随后偷走了员工的财产。第三个是高质量办公软件的下载页面,以准确捕获工作场所的需求。 Silver Fox Gang还完全了解了办公室的国内习惯,并复制了其官方网站,以创建多个软件下载和伪造页面,包括当前问题,本地DeepSeek Developments和其他受欢迎的办公软件。未仔细识别它们的用户可以下载特洛伊木马。 DepSeek coatief监视时事,并在本地实施各种伪造的办公软件。第四个是隐形云存储平台,这使得跟踪来源变得更加困难。为了避免安全监控,银胡子伪装的恶意程序,例如“行业报告”,“设计材料”,“学习资源”和其他文件,并在已知网络光盘或云服务提供商的对象存储服务(OSS,OBJE)中托管它们。 CT存储服务)。借助云平台上的动态IP分配和分散资源链接,安全设备很难通过传统的IP禁令或域名拦截方法跟踪源。 Silver Fox Tencent IOA EDR的第一个场景安装在网络光盘上。最近,梅一直在黑暗中将IOA团队放在腾讯中,帮助游戏开发人员取得成功并阻止了银狐的攻击。内部公司的代表通过Internet下载了软件安装程序包。当用户单击安装时,Tencent IOA EDU内核探针立即捕获了异常行为。 Unsigned Lets-3.12.3.EXE在此激活了MSI可疑安装程序包,EDR警报已激活。显然,EDR接口显示详细的攻击详细信息,例如Process命令行,文件名,文件路由和其他信息。具体而言,Silver Foxtrojan在早期被iOS及时发现s。首先,安装软件包的签名到期。 EDR文件信誉系统收集了安装软件包没有有效的公司。同时,发动机图引擎的历史可以追溯到源自边缘浏览器的文件的无限大丝球,这形成了“ martify file Liberation Liberation行为”的初始攻击链的证据。其次,链条中发现了恶意操作。可疑的安装软件包在执行时间内激活链中的恶意动作:msiexec.exe应用程序调用cmd.exe启动hotdog.exe。该程序是Nidhogg,这是由银狐转换的黑客工具。该工具试图通过“过程保护”避免传统检测防病毒软件。 iOS将帮助您及时发现它,并迅速与他打交道。包装签名安装的恶意操作的第二幕是到期链:核心水平探测器捕获异常行为链。在山姆e时间,特洛伊狐狸植入c:\ program(x86)\ windows下的tprotect.dll控制器,并准备为下一个非法范围做准备,以及Autocreé的启动服务器“ cleververoar”螺丝。出乎意料的是,IOA考虑了一系列动作,并立即激活了EDR警报。其次,EDR继续显示其力量,异常行为是连续相关的,并且出现了充满铁的可追溯性证据的逐渐相关的证据。 MSIEXEC异常→CMD→HotDog已完全注册,命令行的参数表明正在执行攻击指令,例如“ ADD 6772”。同时,在银色狐狸特洛伊注册表中写的隐藏的计划任务是在EDR实时发现的,并实时拦截了。银狐特洛伊木马注册表主题的描述被伪装成“微软”,但道路和时间痕迹仍然揭示了恶意属性,证实了更多袭击的证据。链过程O完整链接的FCALL提供了持久性的证据。范围成功后,PC将由黑客远程控制。在关键时刻,通过Tencentnt威胁智能数据库准确确定EDR,验证外部连接是银色FOX C2控制端,并及时为控制台生成相应的警报信息。 EDR防御矩阵启动:终端行为块:IOA成功拦截了MSI文件的发布,结束了恶意HotDog.exe进程,并将其隔离在沙盒中。同时,从完整的初始攻击链中形成了证据,以识别tprotect.dll驱动的公司时间与系统环境之间的冲突,并使用图IOA引擎返回文件源。持续更新:在安全分析和研究干预后,立即发布了终端响应的任务,消除了注册树路由上隐藏任务的元素并修改操纵计划任务的配置。此外,逮捕了Cleversoar服务,删除了控制器档案,从而有效阻止了Nucleus级别的住宅。披露行为障碍:EDR基于威胁情报,实时阻止了C2域名的分辨率,并且专业人员怀疑SES已连接到网络,从而生成了对网络访问的详细记录,并在IP恶意通信中尝试了记录尝试。通过以前的自动化方法,IOA创建了一套完整的智能防御系统,通过这种真正的战斗攻击和防御练习成功抵抗了银色狐狸木马的高强度攻击,完全证明了保险保护的创新概念“主动防御 +智能反应”。完整链接的可见性:完全记录网络钓鱼文件的完整过程事件到通信C2,介绍了攻击链Intuiti中的所有链接通过可追溯性图,提供了安全审查的可靠证据。多级冲突能力:核心水平 +行为分析 +威胁智能形成了3D防御系统,可有效处理高级攻击方法,例如“导体级别的多个阶段内存负载 +冲突”。自动响应效率:腾讯IOA EDR通过实现偏见的策略,实现了“检测 +分钟的第二次衰落”,从而大大降低了安全设备的紧急响应压力。网络安全的本质是一种进攻性和防御冲突。这是一场巨大的战争,需要在不停止的情况下对行业中所有参与的所有参与的响应。为了响应在坡道上延伸的银狐狸的数量增加,腾讯IOA团队和科恩学院以一种特殊的方式提醒我们:请谨慎使用网络钓鱼攻击:不要打开与未知来源的链接。处理机密信息时要小心:如果它包括输入个人机密信息(例如银行卡号,手机验证代码等)或转移您自己,请仔细验证信息的来源和目的,以保证安全且法律操作。安全软件的及时实施:我们建议实施业务终端安全软件,启用网络钓鱼保护和实时监控功能,更新系统和安全软件版本及时,并拥有最新的保护功能。同时,Tencent IOA提供了两组从Silver Fox Trojan到不同尺寸的用户的保护解决方案。对于少于500点的中小型业务用户,Tencent IOA的基本版本可免费开放,提供完整的安全特性,例如病毒检测,虚构保护,终端加固等。我想要求中型公司。对于超过500点的中和大型公司S,Tencent IOA也可以提供免费考试。除了基本的安全保护外,它还提供EDR检测和响应其他设备的模块,并提供了腾讯安全专家的在线分析和判断,因此您不能隐藏任何类型的高级安全威胁。将QR码扫描到下面的海报中,以快速激活其基本版本的Iostuita!

近年来,在中国,亚洲和太平洋地区,称为“ Trojanos de Silver Fox”(也称为“ Walking Snakes”)的恶意计划悄然愤怒。攻击的目标已成为商业安全防御系统的“无形炸弹”,这些系统被准确地涉及政府机构,财务,医疗保健和制造业(会计,高管等)的高价值人员,并设计了伪装和复杂的技术链的方法。这是一种高度隐藏和复杂的恶意软件,在财务和财政/政府问题领域中伪装成狡猾的狐狸,通常被伪装成诸如“调查发票”,“财政审计”和“财政井 - 将补贴”等文档的伪装。它的沟通渠道更广泛,包括微信组,电子邮件de网络钓鱼和多个社交网络。它还使用搜索引擎,SEO贩运和其他手段的分类来带来用户s要下载,这使用户避免监视。 “爬行银狐”继续发展并渗透到道路上。自2019年首次展览以来,Silver Fox一直持续出现,继续增强他在不杀人的情况下战斗能力的多个版本。最新的变体对攻击方法更加满意和复杂。竭尽全力,伪装和吸引用户,然后单击将其下载到其PC上,并巧妙地避免采取高级技术措施,例如多个阶段的记忆负荷,绑架白人和黑人绑架以及在驾驶水平上的冲突。很长一段时间以来,您可以直接操纵受害者机器并派遣小组传播特洛伊木马,犯有QR码欺诈,威胁公司的中心资产和个人隐私安全,并将其称为“无形的炸弹”公司安全。目前,Silver Fox的入侵方法又一次地出现。最新版本通过四个主要媒体跨越传统的防御。首先,通过对机构的官方通知和当前问题的关键点锻造鱼。 Silver Fox帮派构建官方文件,例如“税务局”和“财政部”的政策节点。例如,财政审核的高峰期始终通过电子邮件或短信发送网络钓鱼链接。该页面是高度模拟的,受害者在单击后会自动下载特洛伊木马程序。伪造税务局的第二个通知是,社交平台可以唱出一个广泛的网络,并且文档捕捞将在几秒钟内变成“明确的病毒输送”。通过社交渠道发送网络钓鱼文件和QR码,将虚假链接直接传播到微信组,QQ组和其他组,迅速扩大了感染的范围。在2025年上半年,许多公司雇员受到了影响,Silverfox帮派通过工作Gro传播欺诈信息UPS并随后偷走了员工的财产。第三个是高质量办公软件的下载页面,以准确捕获工作场所的需求。 Silver Fox Gang还完全了解了办公室的国内习惯,并复制了其官方网站,以创建多个软件下载和伪造页面,包括当前问题,本地DeepSeek Developments和其他受欢迎的办公软件。未仔细识别它们的用户可以下载特洛伊木马。 DepSeek coatief监视时事,并在本地实施各种伪造的办公软件。第四个是隐形云存储平台,这使得跟踪来源变得更加困难。为了避免安全监控,银胡子伪装的恶意程序,例如“行业报告”,“设计材料”,“学习资源”和其他文件,并在已知网络光盘或云服务提供商的对象存储服务(OSS,OBJE)中托管它们。 CT存储服务)。借助云平台上的动态IP分配和分散资源链接,安全设备很难通过传统的IP禁令或域名拦截方法跟踪源。 Silver Fox Tencent IOA EDR的第一个场景安装在网络光盘上。最近,梅一直在黑暗中将IOA团队放在腾讯中,帮助游戏开发人员取得成功并阻止了银狐的攻击。内部公司的代表通过Internet下载了软件安装程序包。当用户单击安装时,Tencent IOA EDU内核探针立即捕获了异常行为。 Unsigned Lets-3.12.3.EXE在此激活了MSI可疑安装程序包,EDR警报已激活。显然,EDR接口显示详细的攻击详细信息,例如Process命令行,文件名,文件路由和其他信息。具体而言,Silver Foxtrojan在早期被iOS及时发现s。首先,安装软件包的签名到期。 EDR文件信誉系统收集了安装软件包没有有效的公司。同时,发动机图引擎的历史可以追溯到源自边缘浏览器的文件的无限大丝球,这形成了“ martify file Liberation Liberation行为”的初始攻击链的证据。其次,链条中发现了恶意操作。可疑的安装软件包在执行时间内激活链中的恶意动作:msiexec.exe应用程序调用cmd.exe启动hotdog.exe。该程序是Nidhogg,这是由银狐转换的黑客工具。该工具试图通过“过程保护”避免传统检测防病毒软件。 iOS将帮助您及时发现它,并迅速与他打交道。包装签名安装的恶意操作的第二幕是到期链:核心水平探测器捕获异常行为链。在山姆e时间,特洛伊狐狸植入c:\ program(x86)\ windows下的tprotect.dll控制器,并准备为下一个非法范围做准备,以及Autocreé的启动服务器“ cleververoar”螺丝。出乎意料的是,IOA考虑了一系列动作,并立即激活了EDR警报。其次,EDR继续显示其力量,异常行为是连续相关的,并且出现了充满铁的可追溯性证据的逐渐相关的证据。 MSIEXEC异常→CMD→HotDog已完全注册,命令行的参数表明正在执行攻击指令,例如“ ADD 6772”。同时,在银色狐狸特洛伊注册表中写的隐藏的计划任务是在EDR实时发现的,并实时拦截了。银狐特洛伊木马注册表主题的描述被伪装成“微软”,但道路和时间痕迹仍然揭示了恶意属性,证实了更多袭击的证据。链过程O完整链接的FCALL提供了持久性的证据。范围成功后,PC将由黑客远程控制。在关键时刻,通过Tencentnt威胁智能数据库准确确定EDR,验证外部连接是银色FOX C2控制端,并及时为控制台生成相应的警报信息。 EDR防御矩阵启动:终端行为块:IOA成功拦截了MSI文件的发布,结束了恶意HotDog.exe进程,并将其隔离在沙盒中。同时,从完整的初始攻击链中形成了证据,以识别tprotect.dll驱动的公司时间与系统环境之间的冲突,并使用图IOA引擎返回文件源。持续更新:在安全分析和研究干预后,立即发布了终端响应的任务,消除了注册树路由上隐藏任务的元素并修改操纵计划任务的配置。此外,逮捕了Cleversoar服务,删除了控制器档案,从而有效阻止了Nucleus级别的住宅。披露行为障碍:EDR基于威胁情报,实时阻止了C2域名的分辨率,并且专业人员怀疑SES已连接到网络,从而生成了对网络访问的详细记录,并在IP恶意通信中尝试了记录尝试。通过以前的自动化方法,IOA创建了一套完整的智能防御系统,通过这种真正的战斗攻击和防御练习成功抵抗了银色狐狸木马的高强度攻击,完全证明了保险保护的创新概念“主动防御 +智能反应”。完整链接的可见性:完全记录网络钓鱼文件的完整过程事件到通信C2,介绍了攻击链Intuiti中的所有链接通过可追溯性图,提供了安全审查的可靠证据。多级冲突能力:核心水平 +行为分析 +威胁智能形成了3D防御系统,可有效处理高级攻击方法,例如“导体级别的多个阶段内存负载 +冲突”。自动响应效率:腾讯IOA EDR通过实现偏见的策略,实现了“检测 +分钟的第二次衰落”,从而大大降低了安全设备的紧急响应压力。网络安全的本质是一种进攻性和防御冲突。这是一场巨大的战争,需要在不停止的情况下对行业中所有参与的所有参与的响应。为了响应在坡道上延伸的银狐狸的数量增加,腾讯IOA团队和科恩学院以一种特殊的方式提醒我们:请谨慎使用网络钓鱼攻击:不要打开与未知来源的链接。处理机密信息时要小心:如果它包括输入个人机密信息(例如银行卡号,手机验证代码等)或转移您自己,请仔细验证信息的来源和目的,以保证安全且法律操作。安全软件的及时实施:我们建议实施业务终端安全软件,启用网络钓鱼保护和实时监控功能,更新系统和安全软件版本及时,并拥有最新的保护功能。同时,Tencent IOA提供了两组从Silver Fox Trojan到不同尺寸的用户的保护解决方案。对于少于500点的中小型业务用户,Tencent IOA的基本版本可免费开放,提供完整的安全特性,例如病毒检测,虚构保护,终端加固等。我想要求中型公司。对于超过500点的中和大型公司S,Tencent IOA也可以提供免费考试。除了基本的安全保护外,它还提供EDR检测和响应其他设备的模块,并提供了腾讯安全专家的在线分析和判断,因此您不能隐藏任何类型的高级安全威胁。将QR码扫描到下面的海报中,以快速激活其基本版本的Iostuita!